DaFFX

-

Zawartość

264 -

Rejestracja

-

Ostatnio

-

Wygrane dni

4

Posty napisane przez DaFFX

-

-

Nowy port jest w tej samej podsieci, ale nie na tym samym routerze i nie w tej samej lokalizacji.Zastanawia mnie to xD

-

Wiadomo tylko, że bawią się trasą

Teraz jest:

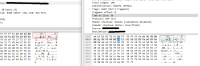

2 20 ms 19 ms 19 ms wro-bng1.tpnet.pl [80.50.118.234] 3 19 ms 19 ms 19 ms wro-r1.tpnet.pl [80.50.118.233] 4 28 ms 21 ms 22 ms poz-r1.tpnet.pl [194.204.175.205] 5 45 ms 45 ms 44 ms ae104-10.ffttr6.Frankfurt.opentransit.net [193.251.249.15] 6 47 ms 45 ms 45 ms be100-110.fra-1-a9.de.eu [37.187.232.46] 7 65 ms 65 ms 65 ms be100-1102.var-5-a9.pl.eu [213.251.128.114] 8 65 ms 66 ms 65 ms be100-2.var-5-a9.pl.eu [91.121.215.208] 9 66 ms 65 ms 65 ms vl1068.waw-g2-a75.routers.ovh.net [213.186.32.203] 10 * * * Request timed out. 11 67 ms 66 ms 65 ms s3.xxx.pl [137.74.0.xx] Kiedyś było mniej więcej coś takiego, 2 20 ms 19 ms 19 ms wro-bng1.tpnet.pl [80.50.118.234] 3 19 ms 19 ms 19 ms wro-r1.tpnet.pl [80.50.118.233] 9 66 ms 65 ms 65 ms vl1068.waw-g2-a75.routers.ovh.net [213.186.32.203] 11 67 ms 66 ms 65 ms s.xxx.pl [137.74.0.xx]

I pingi z 20 zrobiły się po 70

-

Oho coś się ruszyło

"#Ovh DC Poland Warsaw: done

just waiting for the 2nd POP + the Global Anti-DDoS."

just waiting for the 2nd POP + the Global Anti-DDoS." -

Spróbuj całkowicie usunąć mysql z systemu. Oczywiście zrób kopię całego katalogu /var/lib/mysql lub mysqldump całej instancji jeśli masz już tam jakies dane.

apt-get remove --purge mysql-server mysql-client mysql-common

root@s1:/home# apt-get remove --purge mysql-server mysql-client mysql-common Reading package lists... Done Building dependency tree Reading state information... Done Package 'mysql-client' is not installed, so not removed Package 'mysql-server' is not installed, so not removed You might want to run 'apt-get -f install' to correct these: The following packages have unmet dependencies: libmysqlclient18 : Depends: mysql-common (= 5.6.35-1debian8) mariadb-common : Depends: mysql-common mariadb-server : Depends: mariadb-server-10.0 (>= 10.0.29-0+deb8u1) but it is not going to be installed E: Unmet dependencies. Try 'apt-get -f install' with no packages (or specify a solution). root@s1:/home# clear root@s1:/home# apt-get remove --purge mysql-server mysql-client mysql-common Reading package lists... Done Building dependency tree Reading state information... Done Package 'mysql-client' is not installed, so not removed Package 'mysql-server' is not installed, so not removed You might want to run 'apt-get -f install' to correct these: The following packages have unmet dependencies: libmysqlclient18 : Depends: mysql-common (= 5.6.35-1debian8) mariadb-common : Depends: mysql-common mariadb-server : Depends: mariadb-server-10.0 (>= 10.0.29-0+deb8u1) but it is not going to be installed E: Unmet dependencies. Try 'apt-get -f install' with no packages (or specify a solution). root@s1:/home# apt-get -f install Reading package lists... Done Building dependency tree Reading state information... Done Correcting dependencies... Done The following extra packages will be installed: mariadb-server-10.0 mariadb-server-core-10.0 Suggested packages: mariadb-test tinyca The following NEW packages will be installed: mariadb-server-10.0 mariadb-server-core-10.0 0 upgraded, 2 newly installed, 0 to remove and 1 not upgraded. 1 not fully installed or removed. Need to get 0 B/10.7 MB of archives. After this operation, 99.5 MB of additional disk space will be used. Do you want to continue? [Y/n] y Preconfiguring packages ... (Reading database ... 58839 files and directories currently installed.) Preparing to unpack .../mariadb-server-core-10.0_10.0.29-0+deb8u1_amd64.deb ... Unpacking mariadb-server-core-10.0 (10.0.29-0+deb8u1) ... dpkg: error processing archive /var/cache/apt/archives/mariadb-server-core-10.0_10.0.29-0+deb8u1_amd64.deb (--unpack): trying to overwrite '/usr/share/mysql/japanese/errmsg.sys', which is also in package mysql-common 5.6.35-1debian8 dpkg-deb: error: subprocess paste was killed by signal (Broken pipe) Preparing to unpack .../mariadb-server-10.0_10.0.29-0+deb8u1_amd64.deb ... Unpacking mariadb-server-10.0 (10.0.29-0+deb8u1) ... dpkg: error processing archive /var/cache/apt/archives/mariadb-server-10.0_10.0.29-0+deb8u1_amd64.deb (--unpack): trying to overwrite '/usr/share/mysql/errmsg-utf8.txt', which is also in package mysql-common 5.6.35-1debian8 dpkg-deb: error: subprocess paste was killed by signal (Broken pipe) E: Sub-process /usr/bin/dpkg returned an error code (1) root@s1:/home#

To samo ;x

-

Witajcie,

Przy migracji z mysql'a na mariadb powstał pewien problem, przy próbie instalacji mariadb wyskakuja errory: http://pastebin.com/raw/BukHiaVf

Może ktoś z was miał ten problem lub wie jak sobie z nim poradzić?

-

Witajcie,

Poszukuję panelu pod 1 domenę/1 serwer www, chcę aby znajdował się tam jakiś autoinstalator (lub łatwy tut), cron, wersja php 5.4 - 7.0, bazy mysql, konfiguracja dns (zaawansowana), poczta i wszystko co potrzebne do prowadzenia i utrzymywania forum. Panel ma być w miarę lekki, proszę o jakieś przykłady.

-

DaFFX, ale Ty nie mówisz przypadkiem o problemach w innym DC OVH? Jeśli filtruje Ci za dużo ruchu, to pewnie jest to wina ARBORa. Na niektórych serwerach (szczególnie VPS) mają takie ustawienia że UDP jest w zasadzie tylko limitowane, więc żadna to ochrona. Zależy jaki masz profil. Np. na serwerach z oferty "game", jest zupełnie inaczej

Nowy armor działa produkcyjnie tylko w GRA (VAC4). Osobiście jestem ciekaw jak to będzie się sprawowało.

Nowy armor działa produkcyjnie tylko w GRA (VAC4). Osobiście jestem ciekaw jak to będzie się sprawowało.Mowa tutaj o DC w Wawie

Wymuszone filtorwanie (automatyczn) przestaje być aktywne (w moim przypadku) dopiero ~godzine po zakończeniu ataku. Nie dostaję maila o wykryciu ataku tylko o jego zakończeniu, więc coś jest nie tak ;p

Wymuszone filtorwanie (automatyczn) przestaje być aktywne (w moim przypadku) dopiero ~godzine po zakończeniu ataku. Nie dostaję maila o wykryciu ataku tylko o jego zakończeniu, więc coś jest nie tak ;pCo do całej tej całej "prewencji" ataków ddos mam pewne zastrzeżenia w tym DC, o 3;00 dostałem info o zakończeniu ataku, ale kto normalny atakuje serwer (pusty + wyłączone aplikacje)? Przypuszczam false-negative co do oceny ruchu

-

A może jednak wiemy co oznacza i on już u nas "działa"...?

Hahaha, nie zdziwiłbym się xD Pewnie jeszcze boją się dać informacji o tym, że już to wdrożyli

vac5 czyli w Warszawie był robiony a raczej to zdjęcie 1 lutego więc już wiem skąd moje problemy!

Dzięki Ci, rozjaśniłeś mi pogląd na ovh

-

Od strony PRu dla nowych, potencjalnych klientów po prostu idealnie.

Tak serio wydaję mi się, że pośpieszyli się z tą ofertą

Mieli problemy z łączami już na starcie, później te obiecanki anty-ddosa, np w sg już funkcjonuje VAC7 a u nas od momentu wrzuty na twittera zdjęcia nic się nie zmieniło. Ogólnie nie wiem co oznacza "Armor" w głowie Olesa bo tak nazwał "wewnętrzny" system ochrony przed atakami który będzie u nas.

Mieli problemy z łączami już na starcie, później te obiecanki anty-ddosa, np w sg już funkcjonuje VAC7 a u nas od momentu wrzuty na twittera zdjęcia nic się nie zmieniło. Ogólnie nie wiem co oznacza "Armor" w głowie Olesa bo tak nazwał "wewnętrzny" system ochrony przed atakami który będzie u nas. -

Takie zapewne mają procedury i robią wg. nich...

Ostatnio zresztą na grupie mailingowej było coś na temat procedur i sam Oles się zdziwił, że tak jest i pisał, że koniecznie trzeba to zmienić (ale w kontekście czegoś innego).

Mnie bardziej zastanawia, dlaczego kolejny raz prace na sieci robią w dzień. Czy na prawdę ich pracownicy nie mogą przyjść na nocną zmianę i robić czegoś takiego? Tym bardziej jak prace mogą mieć wpływ nie tylko na POPy w Warszawie, ale na całą sieć firmy OVH jak to było właśnie dzisiaj.

Seria "DISCOVER" poznajesz OVH od dobrej strony xDD

-

Bo jeżeli wpuszczą zły ruch w tej ilości to rozsadzi im sieć i zamiast leżeć jeden serwer padnie dużo więcej (ile zależy od ich architektury). A nie mają BH prostego więc jest jak jest.

A czy brak odpowiedzi na ping == soft reboot to odpowiednie rozwiązanie przy tak "działającej" ochronie?

-

Ovh ostro rekrutację prowadzi na inżynierów sieciowych którzy umieją automaty pisać do filtrowania w Polsce.

Wątpię żeby w kraju był ktoś pasujący w profil jaki potrzebują. Ciekawe ile to zajmie bo wyzwanie nie jest łatwe przy skali.

Już nawet nie chodzi o to czy kogoś mają czy nie, tylko o to jak to działa... Skoro zamiast poprawiać więcej psuje to dlaczego nie przestawią filtrowania (ktorego zwykly uzytkownik nie moze wylaczyc) na off?

Dlaczego mają się meczyć osoby które sa atakowane oraz oni sami w ticketach?

Aktualnie to działa gorzej niż blackholing ;x

-

Takie wyjaśnienie anty-ddosa w ovh

Serio!?

Haloooo? Skoro dedyk pada jak ruska dziw** przez ataki (które raz są wysokie ale czasami to TYLKO ~50MB/S - nawet takie blokują serwer) to na moje oko lepiej wyłączyć to wymuszone filtrowanie ale co ja tam wiem

Tak wiem, zapewniają mi chociaż ciągłość www i ssh, ale czy większość ludzi tylko tego potrzebuje? Podczas ataku żadne dns'y nie działają >.< Kompletne odcięcie, najczęsciej bywają też problemy z repo debiana (mirror ovh)

Przemilczę sprawę ataku ~100MB o godzinie 19;00 teraz mamy 20;30 a filtrowanie nadal włączone - Punkt dla gryfindoru

(taki proof:)

(taki proof:)

W takich wypadkach aż cisnie się na usta "Kochajmy SDC"

Szopki ciąg dalszy

-

A gdzie masz adres do fastdl? Zezwalasz na pobieranie ale nie podales zrodla

-

A nie lepiej będzie zablokować cały ruch dla portu 9987 i odblokować go przy pomocy modułu "geoip" (chodzi tu o zezwolenie połączeń na port 9987 dla wybranych krajów) do iptables'a?

np.

iptables -I INPUT -p udp --dport 9987 -m geoip --src-cc PL,DE -j ACCEPT

iptables -A INPUT -p udp --dport 9987 -j REJECT

Jak pisałem wyżej, to jest rozwiązanie ostateczne. Wielu moich "użytkowników" korzysta z vpnów lub po prostu przesiaduje w innych krajach, więc jako "łagodne" rozwiązanie takie coś odpada.

-

@DaFFX co ty masz tam hostowanie ze tylko walą z Ciebie w armat nono stop ?

TeamSpeak3 (testowy, który po ukończeniu będzie przenoszony) i fdl do serwerów gier + jakies aplikacje pod nodeJS. I leci wszystko włącznie z atakami aplikacyjnymi (l7 ts3fuck). Co godzine dostaje wiadomosci o wlaczeniu ochrony/wylaczeniu i bez przerwy mam wlaczone filtrowanie ktorego nie moge skonfigurowac wiec blokuje mi porty

"Octave Klaba / Oles @olesovhcom Feb 1

More#Ovh DC WAW1 Anti-DDoS VAC5 in place, based on the internal technology called "Armor" (not Arbor), the setup in progress :)"

Mam nadzieję, że wkrótce będzie można to wyciąć lub włączyć stałe filtrowanie które będzie można konfigurować

Bo śmieszne jest to, że takie komiczne ataki jak pokazałem wyżej odcinają mi praktycznie serwer

-

Tak btw, po ~3-4 miesiącach serwer jest tak zabezpieczony przed atakami, że trzeba gwiazdy śmierci rodem z Srajwarsów

Przy takim ataku praktycznie wszystko jest blokowane, jedynie ssh + http jeszcze coś tam działa, ale ping'a to nawet do google nie puścicie, a o połączeniach do innych serwerów/ludzi możecie pomarzyć

-

Da się bo zabawki do wywalania TS3 nie należą do grupy rocket science i nie załatasz firewallem dziur w protokole. Możesz niwelować najbardziej znane ataki bazując np. na nagłówkach pakietów i ich typów, ale jedyne prawidłowe rozwiązanie to przeanalizować cały protokół UDP używany przez TSa i napisać regułki, które będą wpuszczać tylko prawidłowy ruch sprecyzowany z góry, a nie blokować nieprawidłowy który wysyłają exploity.

Problem jest taki, że i to może nic nie dać jeśli exploit wykorzystuje specyficzną kombinację prawidłowego ruchu, wtedy musiałbyś się bawić w precyzowanie np. ile tego prawidłowego ruchu może być w danej sekundzie/minucie, i tak dalej.

TL;DR - Zabawa w kotka i myszkę. Po 5 latach hostowania serwera TS3 wyniosłem się z tego gównianego softu i zastanawiam się tylko czemu nie zrobiłem tego wcześniej.

Nikt Ci na tacy takich rozwiązań nie da - osoby, które umieją takie regułki pisać swoje zarabiają i zabezpieczają największe serwisy hostujące TSa. Ja swoje napisałem, i sprzedałem na wyłączność jednej firmie podpisując NDA

.

.Nie chcę na tacy gotowca który w pełni mnie zabezpieczy, analizuję ruch na porcie serwera i z łatwością byłoby wyciąć ruch ze starego 'ts3fuck', ale tutaj każdy pakiet wygląda inaczej i nic się nie powtarza, to jest ten problem. Co prawda, mogę odciąć kraje typu chiny/usa itd, ale mam użytkowników z nich i taka opcja to ostateczność.

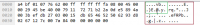

Aktualnie jedyne czym mogę skojarzyć większość ataków ze sobą to tylko początki,

a prawidłowe,

-

Wlasnie mam problem z blokowaniem tego bo ataki posiadają randomowe ciagi znakow generowane co kazdy pakiet :/Da się bo zabawki do wywalania TS3 nie należą do grupy rocket science i nie załatasz firewallem dziur w protokole. Możesz niwelować najbardziej znane ataki bazując np. na nagłówkach pakietów i ich typów, ale jedyne prawidłowe rozwiązanie to przeanalizować cały protokół UDP używany przez TSa i napisać regułki, które będą wpuszczać tylko prawidłowy ruch sprecyzowany z góry, a nie blokować nieprawidłowy który wysyłają exploity.

Problem jest taki, że i to może nic nie dać jeśli exploit wykorzystuje specyficzną kombinację prawidłowego ruchu, wtedy musiałbyś się bawić w precyzowanie np. ile tego prawidłowego ruchu może być w danej sekundzie/minucie, i tak dalej.

TL;DR - Zabawa w kotka i myszkę. Po 5 latach hostowania serwera TS3 wyniosłem się z tego gównianego softu i zastanawiam się tylko czemu nie zrobiłem tego wcześniej.

-

Moglbys troche mnie nakierowac? Blokując np przez iptables na zasadzie hex i limitujac liczbe polaczen na sekunde nadal da sie floodowac ten port.

@up mam to zastosowane

-

Wotajcie

Mam pewny problem i pytanie. Mam serwer dedykowany w ovh i zmagam sie z atakami exploitem 'ts3fuck' Czy istnieje możliwość wyciecia tego softem albo fw od ovh?

-

Ja za moje płacę odkąd wyszły - dostałem jeden miesiąc tylko za darmo. U mnie wszystko działa więc ja nie narzekam.

Moje serwery niestety są ddosowane kilka(naście) razy dziennie i 1 atak potrafi trwać nawet 1 godzinę. Bardziej chodzi o ofertę której nie potrafią zrealizować, a czy ja za to płacę czy nie to bez różnicy. Tracę tylko czas i nerwy;p

-

Na liście dyskusyjnej napisał ktoś ,że dostał kolejny miesiąc gratis od BOK.

A u was też się tak zdarzyło ?

Czyżby niektórzy klienci byli "traktowani lepiej" od innych ?

Ja na swojego ticketa nie otrzymuje odpowiedzi od ponad 5 dni

Niestety, za serwery mimo tego, że oferta nie jest spełniona zapłaciłem ja :>

Nie chcę mi się kłócić z BOK'iem, skoro odpowiedzą tylko "tak nie działa, ale będzie..."

-

Dostał ktoś bardziej szczegółowe informacje dot. wprowadzenia działającego systemu anty-ddos? Nie wiem czy opłaca mi się trzymać 2 serwery które padają jak muchy, czy zamienić je na 1 działający...

Centrum OVH w Polsce!

w Forum Główne

Napisano · Edytowano przez DaFFX (zobacz historię edycji) · Raportuj odpowiedź

Nie jestem specem od sieci itd, ale po co wciskać coś do routera w innej lokalizacji w tym wypadku (chyba) poza PL?